- はじめに

- 感染の連鎖

- BoxCaonバックドアの解析

- C&CサーバーとしてのDropbox

- 永続性

- 感染後

- 帰属関係

- xCaon HTTP バリアント解析

- アンチAV

- コマンド実行

- 被害者の指紋採取

- C&C通信プロトコル

- 暗号化

- ターゲット

- インフラ

- 結論

- 付録A: 妥協の指標

- Appendix B: HTTP variant commands list

はじめに

チェック・ポイントの調査により、アフガニスタン政府を標的とした継続的なスピアフィッシング・キャンペーンが発見されました。さらに調査を進めると、このキャンペーンは、少なくとも2014年以降、キルギスやウズベキスタンなどの他の中央アジア諸国を標的とした長期的な活動の一部であることが判明しました。

このサイバー・スパイ活動の容疑者は、「IndigoZebra」と呼ばれるAPTグループで、これまでは中国が関与していると考えられていました。この作戦の技術的な詳細については、これまで公には公表されていませんでした。

この記事では、攻撃者がその活動期間中に使用したツール、TTP、インフラについて説明します。また、これまで公表されていなかったバックドア「xcaon」の2つの異なる種類について、技術的な分析を行います。このバックドアには、正規のクラウドストレージサービスであるDropboxをコマンド&コントロールサーバーとして使用する「BoxCaon」と呼ばれる最新バージョンも含まれます。

感染の連鎖

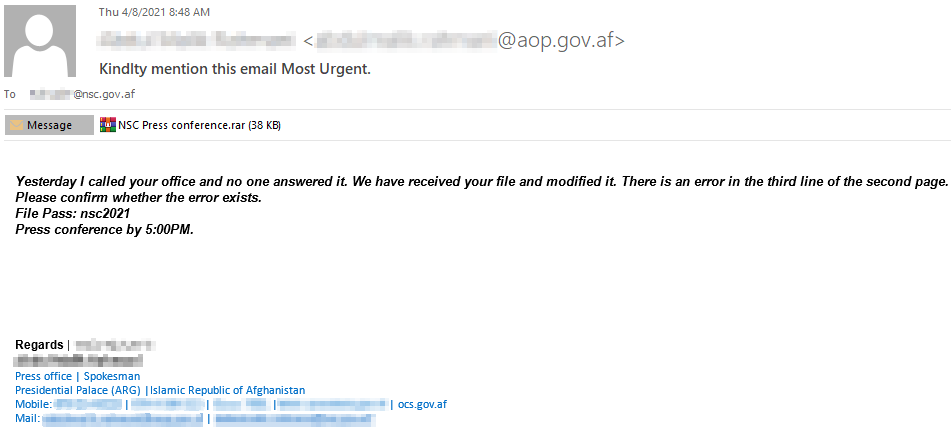

私たちの調査は、アフガニスタンの大統領事務局の職員からアフガニスタン国家安全保障会議(NSC)の職員に送られたメールから始まりました。このメールでは、NSCの記者会見を控えていることに関連して、文書の修正点を確認するよう受信者に求めていました。

この電子メールには、「NSC Press conference.rar」というパスワードで保護されたRARアーカイブが含まれています。電子メールに記載されているパスワードを使ってアーカイブを抽出するには、ユーザーの操作が必要となるため、サンドボックス型のセキュリティソリューションには課題があります。

抽出されたファイル「NSC Press conference.exe」はドロッパーとして機能します。誘導メールの内容から、添付されたファイルが文書であることが推測されるため、被害者が実行ファイルを実行しているという疑いを減らすために、攻撃者は、ドロッパーの実行時に被害者のデスクトップ上の最初の文書をユーザに開かせるという単純なトリックを使用します。

ドロッパーは、開くべきドキュメントが見つかっても見つからなくても、次の段階に進みます。つまり、バックドアをC:users\public\spools.exeに落として実行します。

BoxCaonバックドアの解析

バックドアには、ファイルのダウンロードやアップロード、コマンドの実行、攻撃者への結果の送信など、限られた機能しかありません。バックドアは、ファイルをダウンロードしてアップロードし、コマンドを実行してその結果を攻撃者に送信するという限られた機能しか持っていません。

悪意のある機能(持続性やC&C通信)を静的な検出から隠すために、このマルウェアは「スタックストリング」と呼ばれる一般的な難読化技術を使用して、幅の広い文字列を構築しています。

C&CサーバーとしてのDropbox

このバックドアは、DropboxをC&Cサーバーとして利用し、攻撃者が事前に用意した特別なDropboxアカウントの特定のフォルダに書き込まれたコマンドを送受信します。C&Cの通信に、通常の専用サーバーのインフラではなく、正規のDropboxサービスを利用することで、異常なWebサイトへの通信が行われないため、標的のネットワーク内の不正なトラフィックを隠蔽することができます。バックドアは、ハードコードされたベアラアクセストークンを使用してDropbox APIを使用し、ファイルのダウンロード、アップロード、および実行の機能を備えています。

初期化の段階で、バックドアは、攻撃者が管理するDropboxのアカウントに、被害者のための固有のフォルダを作成します。このフォルダは、GetAdaptersInfo APIを使って取得した被害者のMACアドレスで命名されます。

バックドアは、ローカルでは、C:users\public\<d>(<d>はランダムな整数)に作業フォルダを作成します。その後、サーバーに2つのファイルをアップロードします。

m-<日付>.txt - バックドアの実行パスを含む。

d-<日付>.txt - ローカル作業フォルダのパスを含む。

図4:バックドアによるDropboxへのファイルアップロード

攻撃者は、被害者のマシンにファイルやコマンドを送信する必要がある場合、被害者のDropboxフォルダ内のdという名前のフォルダにファイルを配置します。マルウェアはこのフォルダを取得し、その内容をすべて作業フォルダにダウンロードします。最後に、攻撃者のコマンドを含むc.txtという名前のファイルがこの作業フォルダに存在する場合、バックドアは、通常はコマンドラインインタプリタ(cmd.exeなど)を指すComSpec環境変数を使用してそれを実行し、サーバーからコマンドを削除しながら、結果をDropboxドライブにアップロードします。

永続性

バックドアは、レジストリキーHKEY_CURRENT_USER_Software_Microsoft_Windows NT_CurrentVersion_Windows_loadに実行ファイルを設定することで、パーシステンスを確立する。この方法は、RunキーやRunOnceキーに比べて一般的ではありませんが、Loadレジストリ値に記載されたプログラムが、ユーザーのログオン時に実行されるという最終的な目的を達成します。

感染後

C&C通信が確立されると、脅威の行為者は、マシン上でフィンガープリントや偵察コマンドを実行することから始めます。この攻撃では、我々が発見したアクションの一部を紹介します。

・ntbscan (SHA-1: 90da10004c8f6fadaa2cf18922670a745564f45)のダウンロードと実行 - 中国の大規模なグループAPT10を含む複数のAPTアクターによって広く使用されているNetBIOSスキャナーツール

・Windows内蔵のネットワークユーティリティーツールの実行

・被害者のファイル(特にデスクトップにある文書)へのアクセス

帰属関係

関連するサンプルを検索すると、約30の実行ファイルが見つかりました。それぞれの実行ファイルは、バックドア「spools.exe BoxCaon」と様々な程度で類似しています。

その共通点の一つは、コマンド実行時に非常に特殊な実装をしていることです。まず、ComSpec文字列をスタック上に構築し、出力ファイルに同じパスの命名規則を使用し、実行後すぐに削除しています。

発見されたサンプルのうち、最も古いものは2014年にさかのぼります。実行ファイルの中には、2004年や2008年にコンパイルされたと主張するものもありますが、C&Cサーバーの登録時間や活動状況から、コンパイル日はおそらくアクターによって変更されたものだと考えられます。

この長期にわたる活動に関する追加情報を収集していたところ、カスペルスキーの2017年APTトレンドレポートで、サンプルの1つが中国語を話すAPTアクター「IndigoZebra」が使用するxCaonマルウェアと言及されていることに気づきました。セットに含まれる他のサンプルは、パックされたものを含むxCaonの異なる亜種、またはアクターの武器の一部として報告されたPoisonIvyマルウェアのようです。

コードと機能の類似性から、BoxCaonバックドアは、同じxCaonファミリーの更新されたバージョンであると考えられます(そのため、この名前になっています)。BoxCaonは、Dropbox APIを介してクリアテキストのコマンドで通信する唯一のxCaonであり、他のすべてのサンプルはC&Cサーバーとの通信にBase64+XOR暗号化を用いたHTTPプロトコルを使用しています。xCaonは、数年前から自然界で使用されているマルウェアですが、これまで技術的な解析結果は公表されていませんでした。次のセクションでは、私たちが遭遇したすべてのバージョンの技術的な詳細をまとめます。

xCaon HTTP バリアント解析

前述のように、xCaon HTTPバリアントのサンプルは、機能が若干異なる約30種類が見つかりました。以下では、このバックドアの最も注目すべき特徴を取り上げ、ユニークな機能を持つサンプルを紹介します。

アンチAV

HTTP の亜種は、Kaspersky のインストールフォルダ内のファイルの存在を検索することで、被害者のマシンに Kaspersky がインストールされているかどうかを確認します。

図6:バックドアがKaspersky AVのインストール・ディレクトリ

内のファイルを検索する様子

Kaspersky AV がシステムにインストールされていない場合は、レジストリを介したパーシステンスがインストールされます。まず、TEMPフォルダの特定のパスに実行ファイルのコピーが存在することを確認し、そのパスをHKEY_CURRENT_USER˶Software˶Microsoft˶Windows NT˶CurrentVersion˶Windows˶loadキーに書き込むことで、ユーザーがログインするたびにマルウェアが実行されるようになります。

コマンド実行

バックドアは、攻撃者からコマンドを受け取り、パイプを使って対話型のCMDシェルで実行します。コマンドはサンプルによって異なる場合があります。コマンドの完全なリストは[Appendix B]に記載されています。

被害者の指紋採取

バックドアは、GetAdaptersInfo APIを使って被害者のMACアドレスを収集します。いくつかのバージョンでは、ユーザーIDを生成し、一時ファイルに保存します。これらのIDは、POSTボディのパラメータの1つとしてC&Cサーバに渡されます(MACアドレスは後述のように暗号化して送信されます)。

C&C通信プロトコル

マルウェアとサーバー間の通信は、HTTPプロトコルに基づいており、サンプルによって若干異なります。バックドアは、数秒ごとにC&CのURLにPOSTリクエストを送信します。レスポンス(HTMLページのように見えます)の中で、マルウェアは特定のパターンを検索します。<!-|#と#|->の間の文字列を取り、それを解読してコマンドを実行します。その結果は暗号化され、POSTリクエストのパラメータとしてサーバー上の別のURLに送り返されます。

暗号化

HTTPの亜種は、設定と通信の両方に、興味深い独自の暗号化方法を使用していました。これは事前に定義された鍵を使用するもので、次の2つのうちのいずれかであることがわかりました(マルウェアの亜種によって異なります)。

1.

"GetMessagePos SendMessage GetExitCodeProces CreateProcess GetTickCount GetDCEx CopyImage DrawText CloseHandle SendMessageTimeout"

2.

"\x32\xE2\x5C\x48\xEC\x0E\xC3\x7F\x5F\x7A\xED\x11\xCB\xE5\x0A\x87\x0F\xFA\x7D\xFC\xF9\xA7\x39\x38\x3D\xE3\x6B\x6F\xBF\x9B\x84\x1F\xE7\xBC\xD1\x0E\x0A\x62\x79\x7E\xCE\x6F\x7F\xE6\xB7\xF9\x9D\xD9\x8C\x67\x9F\x7A\x86\xEB\x7B\xD7\x31\x66"

復号化プロセスは、「偽の」base64ライクな文字列を2つの文字列に分割し、最初の部分をあらかじめ定義された鍵でXORし、2番目の部分をbase64復号化し、最後に両方の結果をXORすることで行われます。

ターゲット

Dropboxの亜種(BoxCaon)はアフガニスタンの政府関係者を標的にしていましたが、今回のHTTPの亜種は、キルギスとウズベキスタンという中央アジアの2つの国の政治団体に焦点を当てています。

この非常に特殊な被害者層は、以下のような重なる指標に基づいています。

・チェック・ポイント製品のテレメトリー

C&C ドメインが、ウズベキスタンとキルギスの既知のドメインになりすましていた(post[.]mfa-uz[.]com - ウズベキスタン外務省、ousync[.]kginfocom[.]com - キルギスの国営企業「Infocom」)。

・- サンプルのマルウェア名がキルギス語とロシア語で書かれていた (Министрге сунуштама.exe - Recommendation to the Minister.exe in Kyrgyz; материалы к массовому беспорядку.exe - materials to riots.exe in non-native Russian)

・このキャンペーンの複数のサンプルのVT提出者の国は、UzbekistanとKyrgyzstanです。

インフラ

Dropbox の亜種は、通信に Dropbox API を使用しているため、収集できた情報は Dropbox のアカウント情報のみでした [付録 C]。

しかし、HTTP亜種のインフラを分析したところ、最初のサンプルが野生化してから6年以上もの間、各サンプルが共通のインフラを持っていることがわかりました。

攻撃者が長年にわたってどのようにインフラを運用してきたかをより明確に把握するために、様々な悪意のあるドメインを、それらがホストされていたASNに応じてプロットしました。その結果が以下の図です。

いくつかの意見があります。

・ほとんどのドメインは、比較的短命である。これは、作戦全体のターゲットが精密であることから説明できます。そっくりなドメインは、特定の団体を誤解させるために作成された可能性が高く、もう再利用されていません。

・2019年以降、新しいインフラはすべてASN 20473(CHOOPA)に集中しています。この観察結果は、驚くべきことではありません。CHOOPAの子会社であるVultrは、研究コミュニティから「犯罪者にとって魅力的なプラットフォーム」と見なされており、例えば、最近のC&CサーバーもすべてVultrのサーバーでホストされている中国系APTグループViciousPandaなど、複数のグループによって悪意のある目的で広く利用されています。

結論

本誌では、これまで中国語を話す脅威アクターの仕業とされてきたIndigoZebraの長期にわたる活動の最新状況とツールを紹介しました。

今回は、Poison Ivyバックドア、xCaonバックドアに加え、新たに発見されたBoxCaonバックドアの亜種(C&C通信機能が更新され、DropboxサービスをC&Cインフラとして利用している)を用いて、中央アジアの政府機関を対象としたサイバー・スパイ活動が確認されました。

IndigoZebra は当初、ウズベキスタンやキルギスタンなどの旧ソ連諸国を標的にしていましたが、現在ではキャンペーンの規模が縮小するどころか、新たなツールセットを用いてこの地域の新たな標的に拡大していることが確認されています。

チェック・ポイントの製品は、この攻撃を最初の一歩から阻止します。

付録A: 妥協の指標

BoxCaon

b9973b6f9f15e6b20ba1c923540a3c9b

974201f7895967bff0b018b95d5f5f4b

xCaon

3ecfc67294923acdf6bd018a73f6c590

35caae29c47dfb570773f6d5fd37e625

3562bf97997c54d74f58d4c1ad84fcea

c00f6268075e3af85176bf0b00c66c13

85ea346e74c120c83db7a89531f9d9a1

5a8783783472be67c09926cc139d5b27

b3d11e570da4a66f4b8520bc6107283b

fdcae752f64245c159ab0f4d585c5bf8

bb521918d08a4480699e673554d7072c

c5406e7e161c758e863eb63001861bb1

4d6e93d2416898ea3a4f419aa3a438e3

6dfd06f91060e421320b6ebd63c957f0

0b10ac9bf6d2d31cbce06b09f9b0ae75

b831a48e96e2f033d09d7ad5edd1dc67

a875112c66da104c35d0eb43385d7094

1a28c673b2b481ba53e31f77a27669e7

ef3383809fdf5a895b42e02bf06f5aa3

aa107be86814d9c86911a2a7874d38a0

45d8cfe3450562564a1eb00a1aa0db83

cdd7bfa36c6e47730fad94113aba7070

06d72a4d99fcd76a3502432657f3c999

5a91ccabd2b12ac56ba5170cf9ff8343

33f42e9678ee91369d11ef344bbd5a0d

84575619a690d3ef1209b7e3a7e79935

16e61624827d7785740b17c771a052e6

ccc7f88b72c286fd756e76309022e9f8

e98031cf43bfed73db0bce43918a608c

5ea42089cf91464b9c0c42292c18ba4c

cff6d9f5d214e3366d6b4ae31c413adc

PoisonIvy

c74711de8aa68e7d97f501eda328d032

C&C servers

|

Domain |

URL |

|

infodocs[.]kginfocom[.]com |

infodocs[.]kginfocom[.]com/gin/kw.asp |

|

|

infodocs[.]kginfocom[.]com/gin/tab.asp |

|

ousync[.]kginfocom[.]com |

ousync[.]kginfocom[.]com/sync/kw.asp |

|

uslugi[.]mahallafond[.]com |

uslugi[.]mahallafond[.]com/hall/kw.asp |

|

6z98os[.]id597[.]link |

|

|

hwyigd[.]laccessal[.]org |

hwyigd[.]laccessal[.]org/news/art.asp |

|

|

hwyigd[.]laccessal[.]org/news/js.asp |

|

help[.]2019mfa[.]com |

help[.]2019mfa[.]com/help/art.asp |

|

m[.]usascd[.]com |

m[.]usascd[.]com/uss/word.asp |

|

ns01-mfa[.]ungov[.]org |

ns01-mfa[.]ungov[.]org/un/art.asp |

|

dcc[.]ungov[.]org |

dcc[.]ungov[.]org/crss/art.asp |

|

index[.]google-upgrade[.]com |

|

|

mofa[.]ungov[.]org |

mofa[.]ungov[.]org/momo/art.asp |

|

update[.]ictdp[.]com |

update[.]ictdp[.]com/new/art.asp |

|

post[.]mfa-uz[.]com |

post[.]mfa-uz[.]com/post/art.asp |

|

cdn[.]muincxoil[.]com |

|

|

|

|

|

tm[.]2019mfa[.]com |

Appendix B: HTTP variant commands list

|

Command |

Action |

|

x-<#B#> |

Create BAT file on the victim’s machine |

|

x-<#U#> |

Upload file to the victim’s machine |

|

x-Down |

Download a file to the victim’s machine from a URL and execute it |

|

x-StartIM |

Start interactive shell |

|

x-Unis |

Exit the process (uninstall) |

|

x-Delay |

Sleep for X seconds |

|

x-Exec |

Execute a file |

|

x-DownOnly |

Download a file to the victim’s machine from a URL |

付録C:Dropboxのアカウント情報

付録 D: MITRE ATT&CKマトリックス

|

Tactic |

Technique |

Technique name |

|

Initial Access |

T1566.001 |

Phishing: Spearphishing Attachment |

|

Execution |

T1204.002 |

User Execution: Malicious File |

|

Persistence |

T1547.001 |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder |

|

Defense Evasion |

T1027 |

Obfuscated Files or Information |

|

Discovery |

T1518.001 |

Software Discovery: Security Software Discovery |

|

Command and Control |

T1071.001 |

Application Layer Protocol: Web Protocols |

|

|

T1102.002 |

Web Service: Bidirectional Communication |

|

|

T1132 |

Data encoding |

|

Exfiltration |

T1567.002 |

Exfiltration Over Web Service: Exfiltration to Cloud Storage |

www.DeepL.com/Translator(無料版)で翻訳しました。